Продолжение: Новогодний подарок от NSA (часть 2) - охота на людей по всему миру

( Первая часть)

Помните я ранее уже писал о реальном примере проведения CNO в отношении "простых людей"? Вот теперь подробно технически расписано, детально, как это делается.

(ВНИМАНИЕ: Большинство данных 7-летней давности, часть - 6-летней. Для IT-области - это очень большой срок. Поэтому нужно отматывать на тот год, вспоминать что было, что представлялось возможным, чтобы хоть как-то представить что есть сейчас и что возможно сейчас. Например, это касается тех же смартфонов, которых тогда толком не было. И ряда сетевого оборудования).

Поздравление NSA с Новым годом от русских phreak'еров (кликабельно):

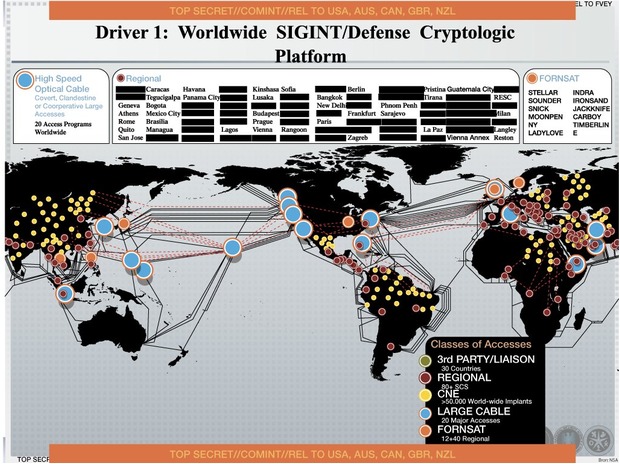

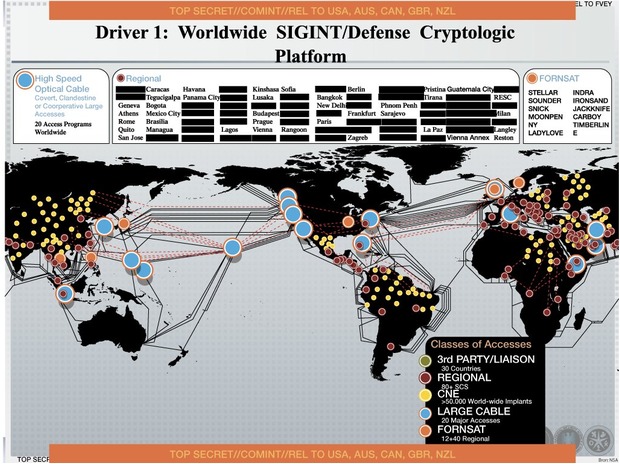

Помните новость про "NSA инфицировала более 50'000 компьютеров по всему миру"? И все еще гадали как именно, хотя речь шла явно про CNO/CNE (TAO). Ниже будет дан конкретный ответ. Но теперь, после того, как вы прочитаете как именно это было сделано, обратите внимание на карту, и посмотрите количество операций в России и СНГ (желтенькие точки как раз обозначают CNE - сосредоточены в Европейской части России, по городам ВПК, центральным, морским).

Теперь самый сок!

nsa-quantum-tasking.pdf - таргетированная доставка эксплоитов через обычные сайты (например, сайт Yahoo) по определенным "отпечаткам" (fingerprints), например, через cookie. Использовался успешно с Yahoo, Facebook, статическими IP-адресами (напоминаю, информация от 2007 года). Теперь обратим внимание о способах целенаведения: IPv4_public, alibabaForumUser (привет alibaba.com), doubleclickID (это еще один повод мочить всех этих уродов с tracking coolies), emailAddr, rocketmail, hi5Uid (социалка), hotmailCID (привет hotmail.com), linkedin (привет "я никому не нужен"), mail, mailruMrcu (привет mail.ru, привет Россия), msnMailToken64, qq (привет Китай!), facebook, simbarUuid, twitter, yahoo, yahooBcookie, ymail, youtube (смотришь смешные ролики или клипы?), WatcherID и т.д.

Использование партнерских мощностей GCHQ для операций типа CNO (Computer Network Operations) / CNE (Computer Network Exploitation), включает: ALIBABA, BEBO_EMAIL, FACEBOOK_CUSER, GMAIL, HOTMAIL, MAIL_RU (привет, Россия!), MICROSOFT_ANONA, RADIUS, TWITTER, YAHOO_L/Y, YOUTUBE, AOL, DOUBLE_CLICK, GOOGLE_PREFID, HI5, LINKEDIN, MICROSOFT_MUID, RAMBLER (привет, Россия!), SIMBAR, YAHOO_B, YANDEX_EMAIL (привет, Россия!), IP Address. Отлично еще GCHQ называет, со стебом, тему триггеринга по cookie - QUANTUM_BISCUIT.

Как производится работа? Вначале находят все идентификаторы ("selectors") интересующего пользователя (на слайдах, кстати, и skype отлично отметился - skypeMailToken, т.к. слайд 2011-2012 года).

Что дальше происходит? По выбранным идентификаторам (селекторам) в трафик конкретному пользователю (триггер - его кука/куки) кроме обычного контента, который он ожидал, подсовывается эксплоит (вначале бенчмаркинг, потом эксплоит, по сути те же связки/сборки, которые я делал еще в первой половине 2000-х.

Эксплоит отрабатывает на браузере пользователя (любых компонентах с ним связанных), после чего на систему устанавливается специальная malware (об этом будет ниже - пример - программа VALIDATOR), котороая поддерживает двустороннюю связь. Через эту malware (после проверки определенных критериев и убеждения, что "можно работать, все в порядке") устанавливается другая, уже более сложная (во всех аспектах, включая и технические, и не детектирование) malware - специализированная уже под конкретную цель. С этого момента все данные, которыми обладал/обладает пользователь - доступны NSA. Все, к чему он имел, имеет или будет иметь доступ - тоже. Любая переписка, любые разговоры через интернет, любые сайты, документы, технические работы, все, что угодно. Все, что видит пользователь - видит и NSA. Кроме того, это касается и доступов к другим системам, к которым имеет доступ пользователем. Таким способом получается доступ и во внутренние корпоративные сети, где в дальнейшем происходит закрепление.

Таким "незамысловатым" способом имеется практически любая цель, которая использует соответствующие публичные интернет-сервисы. Т.е. вначале любой пользователей обрастает кучей cookies и других идентификаторов, "светящихся" в общем трафике, а потом достаточно в MARINA вбить просто e-mail с визитки (особенно любитеям всяких gmail'ов), вытащить все селекторы по пользователю, указать цель для TAO CNE (Tailored Access Operations: Computer Network Exploitation). Все.

Любой сотрудник технической компании, любой журналист, любой системный администратор, любой программист, любой ученый, любой чиновник, любой политик. Абсолютно любая цель.

Не забываем, что спецслужбы занимаются самостоятельно поиском уязвимостей и разработкой эксплоитов, а так же массово скупают на рынке (в том числе через публичные компании типа VUPEN, сотрудничающие со спецслужбами) уже готовые варианты (эксклюзивные 0day, которые никто до использования не увидит вообще). Поэтому "пробить" систему обычного человека - не очень простая, а элементарнейшая задача для государства.

nsa-quantumtheory.pdf - вводная та же, дальше идет описание VALIDATOR. По сути, это мобильный агент с клиент-серверным взаимодействием (с их C&C FOXACID). Используется сугубо на начальных этапах (вполне применяемая техника, да). После необходимых "проверок", устанавливается другой, уже более серьезный вариант (на момент слайда - OLYMPUS, в будущем - UNITEDBRAKE).

nsa-tao-ant.pdf - информация по материалам выше

nsa-tao-ant-pdf.pdf - информация по материалам выше

Завидуйте работе аналитика NSA. Нажатием парой-тройкой кнопочек в GUI (!!!) он имеет доступ к практически любой системе любого интересующего лица. Не обладая ровно никакими техническими знаниями вообще.

( Первая часть) ( Реальный пример проведения CNO в отношении "простых людей")

Помните я ранее уже писал о реальном примере проведения CNO в отношении "простых людей"? Вот теперь подробно технически расписано, детально, как это делается.

(ВНИМАНИЕ: Большинство данных 7-летней давности, часть - 6-летней. Для IT-области - это очень большой срок. Поэтому нужно отматывать на тот год, вспоминать что было, что представлялось возможным, чтобы хоть как-то представить что есть сейчас и что возможно сейчас. Например, это касается тех же смартфонов, которых тогда толком не было. И ряда сетевого оборудования).

Поздравление NSA с Новым годом от русских phreak'еров (кликабельно):

Помните новость про "NSA инфицировала более 50'000 компьютеров по всему миру"? И все еще гадали как именно, хотя речь шла явно про CNO/CNE (TAO). Ниже будет дан конкретный ответ. Но теперь, после того, как вы прочитаете как именно это было сделано, обратите внимание на карту, и посмотрите количество операций в России и СНГ (желтенькие точки как раз обозначают CNE - сосредоточены в Европейской части России, по городам ВПК, центральным, морским).

Теперь самый сок!

nsa-quantum-tasking.pdf - таргетированная доставка эксплоитов через обычные сайты (например, сайт Yahoo) по определенным "отпечаткам" (fingerprints), например, через cookie. Использовался успешно с Yahoo, Facebook, статическими IP-адресами (напоминаю, информация от 2007 года). Теперь обратим внимание о способах целенаведения: IPv4_public, alibabaForumUser (привет alibaba.com), doubleclickID (это еще один повод мочить всех этих уродов с tracking coolies), emailAddr, rocketmail, hi5Uid (социалка), hotmailCID (привет hotmail.com), linkedin (привет "я никому не нужен"), mail, mailruMrcu (привет mail.ru, привет Россия), msnMailToken64, qq (привет Китай!), facebook, simbarUuid, twitter, yahoo, yahooBcookie, ymail, youtube (смотришь смешные ролики или клипы?), WatcherID и т.д.

Использование партнерских мощностей GCHQ для операций типа CNO (Computer Network Operations) / CNE (Computer Network Exploitation), включает: ALIBABA, BEBO_EMAIL, FACEBOOK_CUSER, GMAIL, HOTMAIL, MAIL_RU (привет, Россия!), MICROSOFT_ANONA, RADIUS, TWITTER, YAHOO_L/Y, YOUTUBE, AOL, DOUBLE_CLICK, GOOGLE_PREFID, HI5, LINKEDIN, MICROSOFT_MUID, RAMBLER (привет, Россия!), SIMBAR, YAHOO_B, YANDEX_EMAIL (привет, Россия!), IP Address. Отлично еще GCHQ называет, со стебом, тему триггеринга по cookie - QUANTUM_BISCUIT.

Как производится работа? Вначале находят все идентификаторы ("selectors") интересующего пользователя (на слайдах, кстати, и skype отлично отметился - skypeMailToken, т.к. слайд 2011-2012 года).

Что дальше происходит? По выбранным идентификаторам (селекторам) в трафик конкретному пользователю (триггер - его кука/куки) кроме обычного контента, который он ожидал, подсовывается эксплоит (вначале бенчмаркинг, потом эксплоит, по сути те же связки/сборки, которые я делал еще в первой половине 2000-х.

Эксплоит отрабатывает на браузере пользователя (любых компонентах с ним связанных), после чего на систему устанавливается специальная malware (об этом будет ниже - пример - программа VALIDATOR), котороая поддерживает двустороннюю связь. Через эту malware (после проверки определенных критериев и убеждения, что "можно работать, все в порядке") устанавливается другая, уже более сложная (во всех аспектах, включая и технические, и не детектирование) malware - специализированная уже под конкретную цель. С этого момента все данные, которыми обладал/обладает пользователь - доступны NSA. Все, к чему он имел, имеет или будет иметь доступ - тоже. Любая переписка, любые разговоры через интернет, любые сайты, документы, технические работы, все, что угодно. Все, что видит пользователь - видит и NSA. Кроме того, это касается и доступов к другим системам, к которым имеет доступ пользователем. Таким способом получается доступ и во внутренние корпоративные сети, где в дальнейшем происходит закрепление.

Таким "незамысловатым" способом имеется практически любая цель, которая использует соответствующие публичные интернет-сервисы. Т.е. вначале любой пользователей обрастает кучей cookies и других идентификаторов, "светящихся" в общем трафике, а потом достаточно в MARINA вбить просто e-mail с визитки (особенно любитеям всяких gmail'ов), вытащить все селекторы по пользователю, указать цель для TAO CNE (Tailored Access Operations: Computer Network Exploitation). Все.

Любой сотрудник технической компании, любой журналист, любой системный администратор, любой программист, любой ученый, любой чиновник, любой политик. Абсолютно любая цель.

Не забываем, что спецслужбы занимаются самостоятельно поиском уязвимостей и разработкой эксплоитов, а так же массово скупают на рынке (в том числе через публичные компании типа VUPEN, сотрудничающие со спецслужбами) уже готовые варианты (эксклюзивные 0day, которые никто до использования не увидит вообще). Поэтому "пробить" систему обычного человека - не очень простая, а элементарнейшая задача для государства.

nsa-quantumtheory.pdf - вводная та же, дальше идет описание VALIDATOR. По сути, это мобильный агент с клиент-серверным взаимодействием (с их C&C FOXACID). Используется сугубо на начальных этапах (вполне применяемая техника, да). После необходимых "проверок", устанавливается другой, уже более серьезный вариант (на момент слайда - OLYMPUS, в будущем - UNITEDBRAKE).

nsa-tao-ant.pdf - информация по материалам выше

nsa-tao-ant-pdf.pdf - информация по материалам выше

Завидуйте работе аналитика NSA. Нажатием парой-тройкой кнопочек в GUI (!!!) он имеет доступ к практически любой системе любого интересующего лица. Не обладая ровно никакими техническими знаниями вообще.

( Первая часть) ( Реальный пример проведения CNO в отношении "простых людей")