О СОЦСЕТЯХ И БЕСПЕЧНОСТИ

Уж мильён раз говорилось, что всякие одноглазники и прочих говноконтакты являются хранилищами добровольных досье. На ментовском форуме многие менты пишут, что социальные сети помогают им в разы повысить раскрываемость. И это пишут обычные сотрудники, которые не могут прослушивать трафик или неограниченно смотреть контакты и переписку клиентов. Представьте тогда, что могут сделать органы, которые имеют эти возможности. Даже если в социальной сети нет вашей фотографии и написаны вымышленные имя и фамилия, вас легко вычислить по списку контактов, чьими профилями вы интересовались. Это т.н. "data mining" или добыча информации, лично знаю, что по крайней мере в мвд этой темой занимаются плотно (типичный пример ее использования).

Уже были неоднократные случаи судилищ за записи в блогах и на сайтах, но все равно пишут по открытым неанонимным каналам, в результате пропаливаются по IP и получают сроки.

Убийц Маркелова и Бабуровой вычислили "В Контакте"

"... Первое время ни одна из версий подтверждения не находила. Но в сентябре 2009 года, проводя дежурный поиск по базе данных сайта "В контакте", неожиданно нашли сообщение о том, как именно планировалось убийство, - сообщил источник. - Проверяя контакты этого пользователя, вышли на ЖЖ sheney, определили IP-адрес и время выхода в Сеть человека, который его вел. IP-адрес принадлежал диапазону оператора "Скартел" (торговая марка Yota). Разумеется, контракт был оформлен на подставное лицо ..."

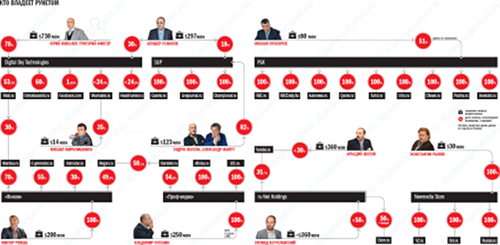

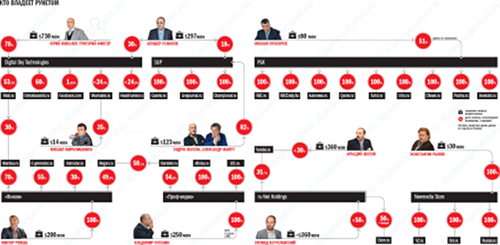

И хотя этот слив является попыткой придания правдоподобности шитому белыми нитками дельцу, сами факты говорят о методах работы "ловцов экстрима". Наконец привожу любопытную информацию о владельцах рунета, чтобы не было иллюзий (кликабельно):

Теперь минимальные советы по работе в сети:

1. Снести все анкеты с личной инфой в соц. сетях (на серверах они останутся, но хоть в непубличном формате)

2. Поставить систему анонимизации TOR

3. Настроить анонимный, шифрованный обмен текстовыми сообщениями (Jabber, ICQ, IRC и т.д.)

4. Завести новые анонимные (из под TOR) почтовые ящики с защищенным каналом, например safe-mail.net (малый объем до 3Mb), gmail (из под TOR заводится не всегда с первого раза), lavabit, riseup.net.

5. Завести новые анонимные ники/пароли

6. Писать серьезные вещи и/или серьезным людям только по анонимным шифрованным каналам

Более полную информацию можно найти в сети, например тут, тут или здесь.

Лень в вопросах прикрытия задницы может в будущем выйти боком, не подставляйтесь попусту.

Уже были неоднократные случаи судилищ за записи в блогах и на сайтах, но все равно пишут по открытым неанонимным каналам, в результате пропаливаются по IP и получают сроки.

Убийц Маркелова и Бабуровой вычислили "В Контакте"

"... Первое время ни одна из версий подтверждения не находила. Но в сентябре 2009 года, проводя дежурный поиск по базе данных сайта "В контакте", неожиданно нашли сообщение о том, как именно планировалось убийство, - сообщил источник. - Проверяя контакты этого пользователя, вышли на ЖЖ sheney, определили IP-адрес и время выхода в Сеть человека, который его вел. IP-адрес принадлежал диапазону оператора "Скартел" (торговая марка Yota). Разумеется, контракт был оформлен на подставное лицо ..."

И хотя этот слив является попыткой придания правдоподобности шитому белыми нитками дельцу, сами факты говорят о методах работы "ловцов экстрима". Наконец привожу любопытную информацию о владельцах рунета, чтобы не было иллюзий (кликабельно):

Теперь минимальные советы по работе в сети:

1. Снести все анкеты с личной инфой в соц. сетях (на серверах они останутся, но хоть в непубличном формате)

2. Поставить систему анонимизации TOR

3. Настроить анонимный, шифрованный обмен текстовыми сообщениями (Jabber, ICQ, IRC и т.д.)

4. Завести новые анонимные (из под TOR) почтовые ящики с защищенным каналом, например safe-mail.net (малый объем до 3Mb), gmail (из под TOR заводится не всегда с первого раза), lavabit, riseup.net.

5. Завести новые анонимные ники/пароли

6. Писать серьезные вещи и/или серьезным людям только по анонимным шифрованным каналам

Более полную информацию можно найти в сети, например тут, тут или здесь.

Лень в вопросах прикрытия задницы может в будущем выйти боком, не подставляйтесь попусту.