Бойтесь данайцев, дары приносящих.

Под катом - пример того, как работает механизм разводки в сети.

С картинками и пояснениями.

СБУ не бог весть какая грозная организация, взята чисто для примера..

Речь не о ней.

Но...

Просто на заметку.

Бойтесь данайцев, дары приносящих.

Если кто то проявляет заботу о вашей безопасности в инете - скорее всего вас хотят обуть.

**************************************************************

Здравствуйте дорогие любители конспирологии. Посмотрим внимательнее как же украинские спецслужбы воровали данные граждан свободной украины.

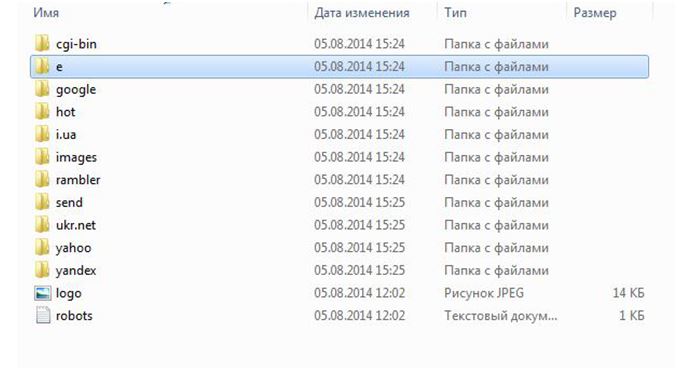

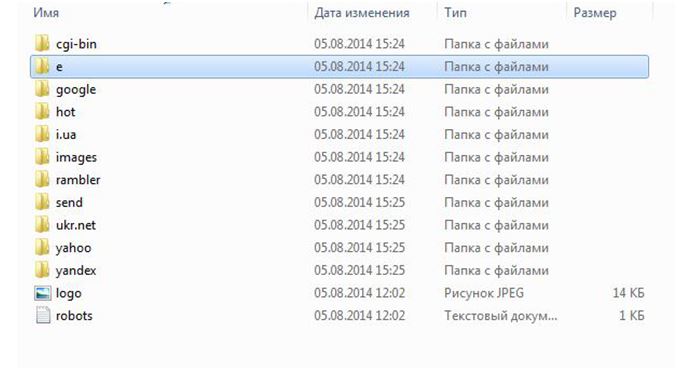

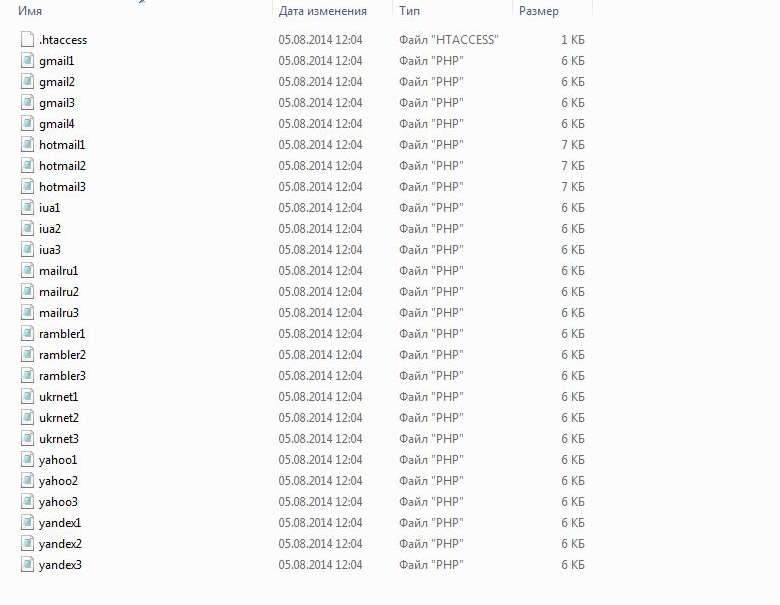

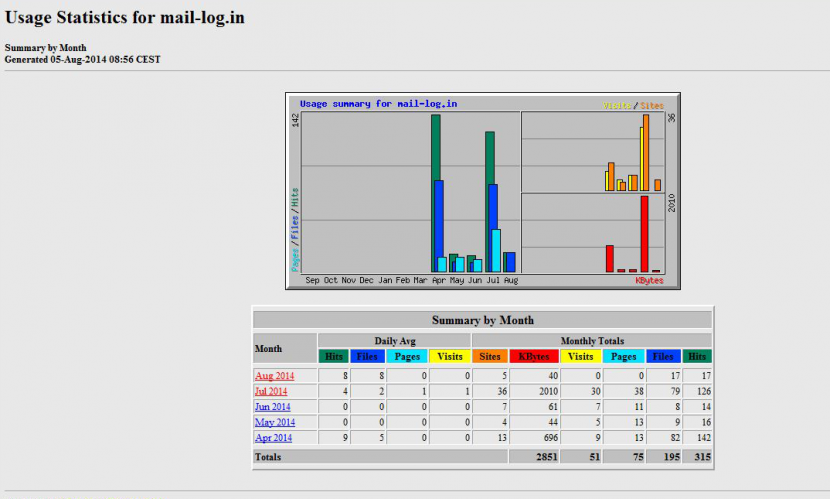

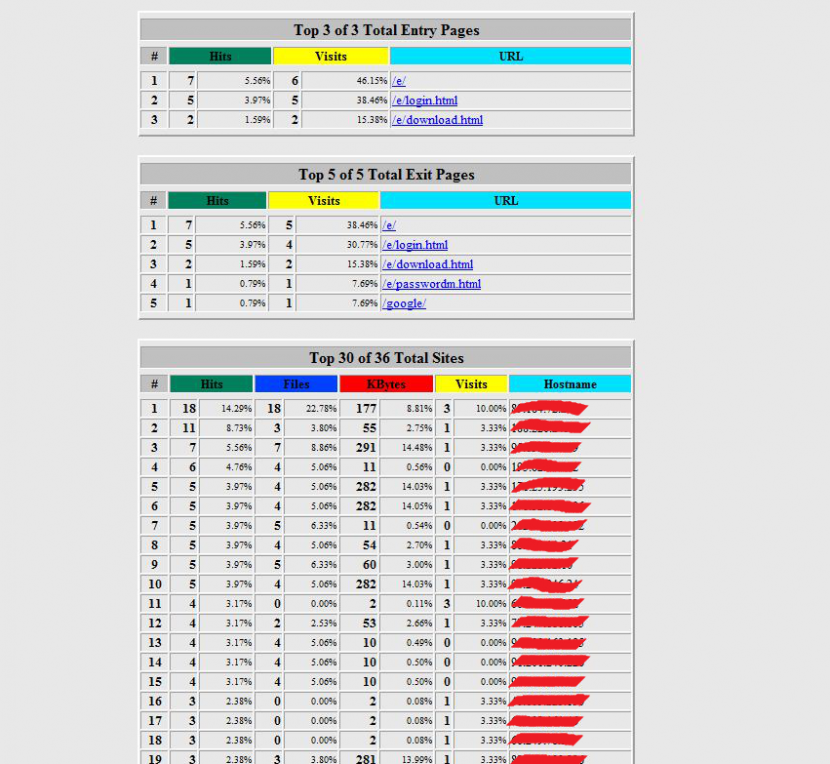

На том самом нидерландском сервере vserver17.ahc.nl был развернут фишинговый домен mail-log.in. на рисунке видно структуру виртуального домена.

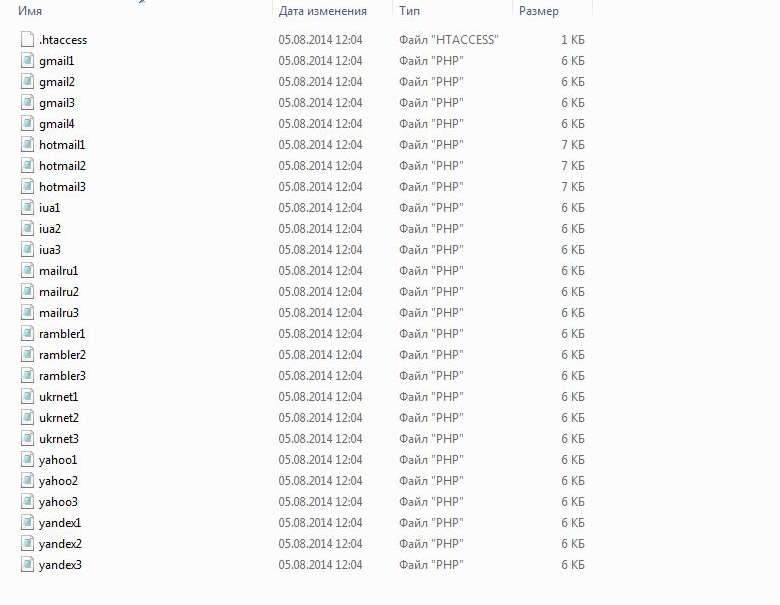

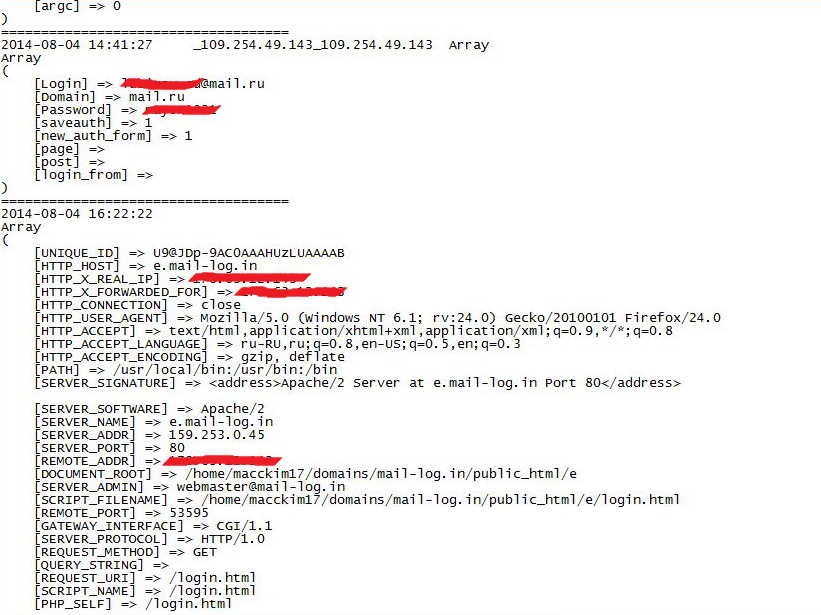

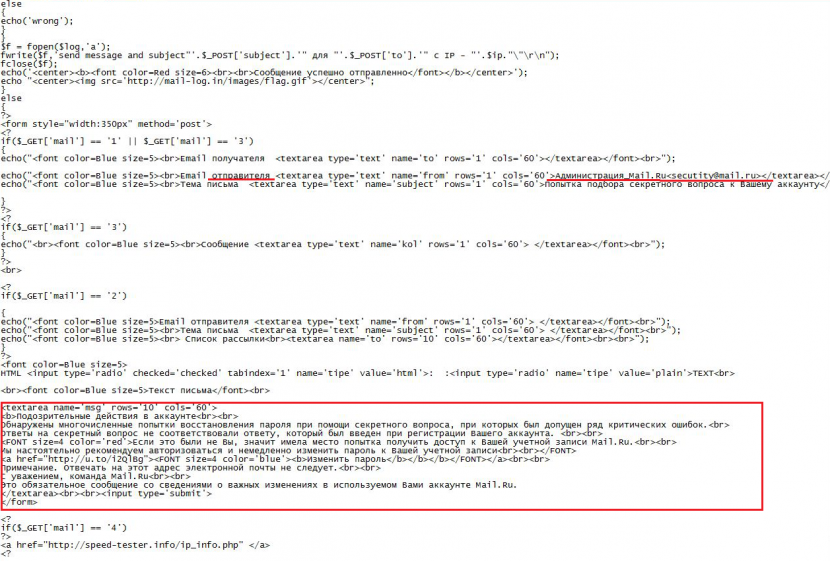

Ни о чем не подозревающие украинские пользователи обращались к ресурсам, например, mail.ru. Каждое их обращение бережно и внимательно рассматривалось серверными скриптами (php).

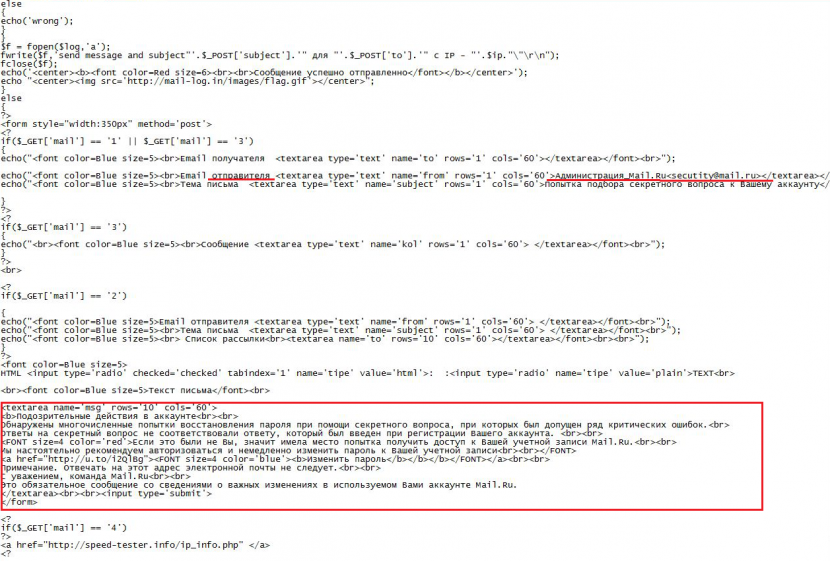

Например скрипт, имитирующий письмо от саппорта mail.ru

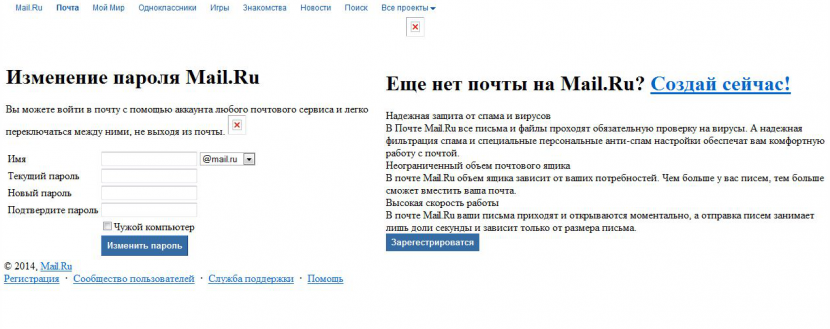

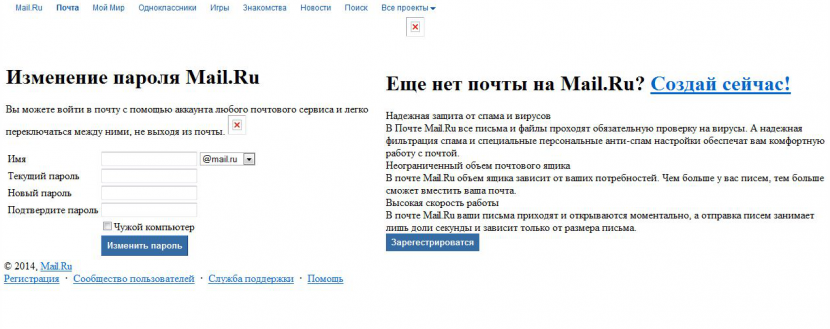

Невнимательный пользователь, начитавшись страшилок из письма от лица администрации mail.ru, сгенерированного скриптами, бежал срочно менять пароли на заботливо предоставленной поддельной форме ввода.

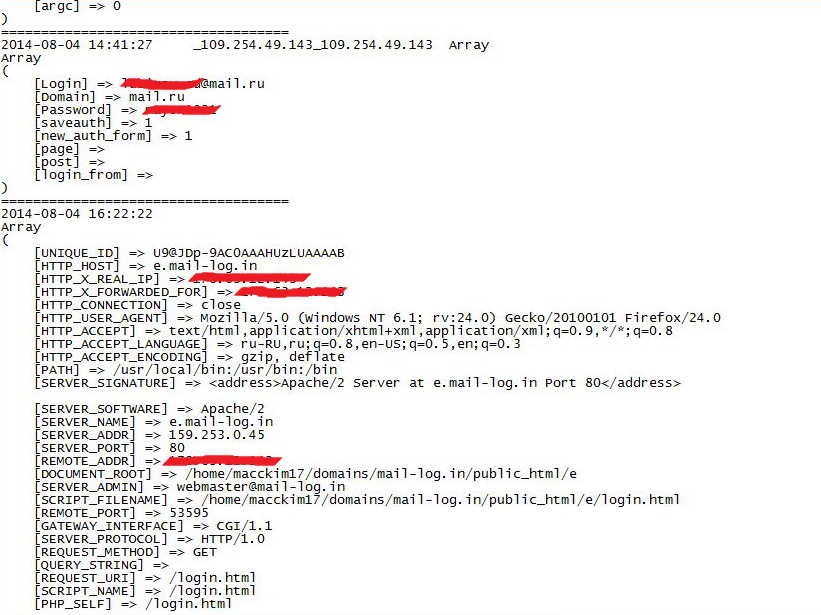

СБУ имел профит в виде аккуратненько сложенных логинов и паролей от аккаунтов неугодных пользователей.

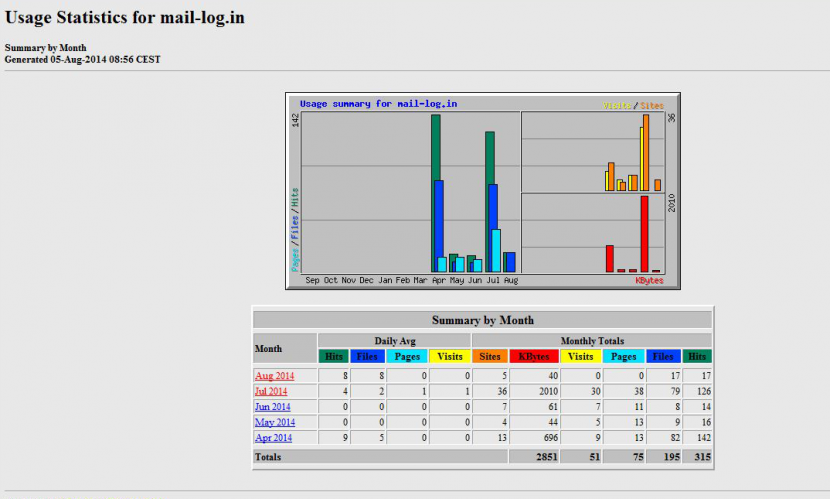

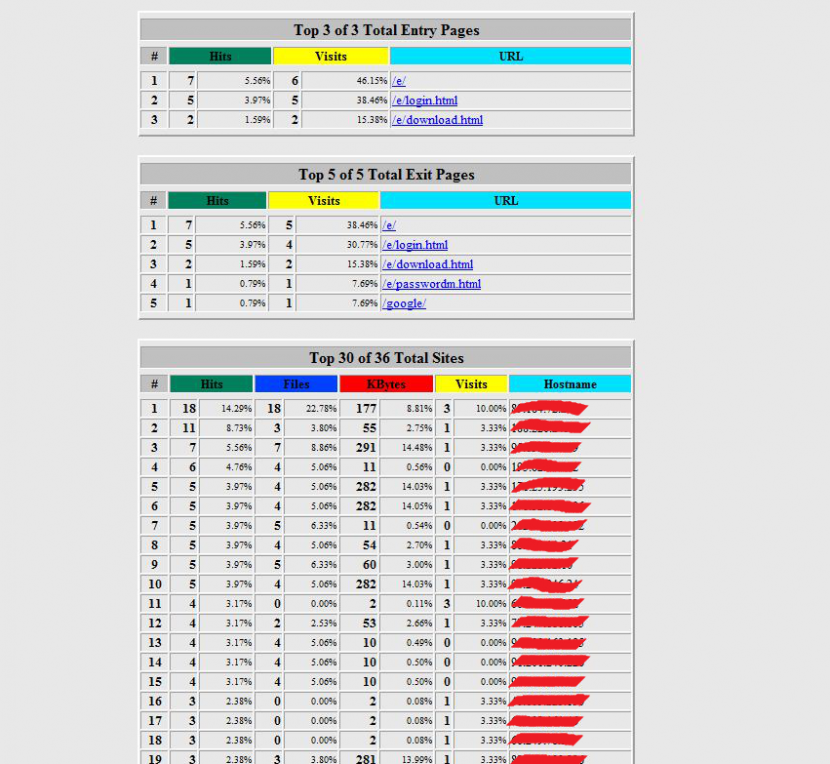

Там же лежали файлы со статистикой работы сервера. Можно заметить что работает он давно (аж с апреля) и достаточно успешно.

Таким образом СБУ аккуратненько складывает данные по пользователям, подобно убитым комарам, чтоб потом отрывать от них лапки.

С картинками и пояснениями.

СБУ не бог весть какая грозная организация, взята чисто для примера..

Речь не о ней.

Но...

Просто на заметку.

Бойтесь данайцев, дары приносящих.

Если кто то проявляет заботу о вашей безопасности в инете - скорее всего вас хотят обуть.

**************************************************************

Здравствуйте дорогие любители конспирологии. Посмотрим внимательнее как же украинские спецслужбы воровали данные граждан свободной украины.

На том самом нидерландском сервере vserver17.ahc.nl был развернут фишинговый домен mail-log.in. на рисунке видно структуру виртуального домена.

Ни о чем не подозревающие украинские пользователи обращались к ресурсам, например, mail.ru. Каждое их обращение бережно и внимательно рассматривалось серверными скриптами (php).

Например скрипт, имитирующий письмо от саппорта mail.ru

Невнимательный пользователь, начитавшись страшилок из письма от лица администрации mail.ru, сгенерированного скриптами, бежал срочно менять пароли на заботливо предоставленной поддельной форме ввода.

СБУ имел профит в виде аккуратненько сложенных логинов и паролей от аккаунтов неугодных пользователей.

Там же лежали файлы со статистикой работы сервера. Можно заметить что работает он давно (аж с апреля) и достаточно успешно.

Таким образом СБУ аккуратненько складывает данные по пользователям, подобно убитым комарам, чтоб потом отрывать от них лапки.