Обзор Android-угроз за 2013 год от компании «Доктор Веб» - 3 часть

Уязвимости операционной системы

Улучшения, вносимые в операционную систему Android от версии к версии, увеличивают ее надежность и безопасность, однако время от времени в ней все же обнаруживаются те или иные уязвимости, позволяющие киберпреступникам проводить различные атаки, в том числе с применением вредоносных программ. И если в 2012 году не было зафиксировано появление критических уязвимостей или сколь-нибудь серьезных инцидентов с участием использующих их троянских приложений, то за последние 12 месяцев было выявлено сразу несколько программных ошибок, которые могли позволить злоумышленникам обойти встроенные механизмы защиты платформы Android и увеличить эффективность распространения Android-троянцев. В частности, наиболее заметные уязвимости, получившие название Master Key (#8219321), Extra Field (#9695860) и Name Length Field (#9950697), позволяли выполнить модификацию программных пакетов таким образом, что при внесении в них вредоносного функционала целостность их криптографической подписи не нарушалась, и во время установки они рассматривались ОС Android как немодифицированные.

Примечательно, что найденные ошибки основывались на некорректных методах интерпретации и обработки операционной системой определенных особенностей формата zip-файлов - архивных пакетов, составляющих основу для Android-приложений и содержащих все их компоненты. В случае с Master Key это выражалось в возможности разместить внутри apk-файла (zip-архива, имеющего расширение «.apk») двух файловых объектов, имеющих одинаковое имя и располагающихся в одном подкаталоге. В результате во время установки измененного таким образом приложения система безопасности Android игнорировала исходный файл и принимала внедренный дубликат за оригинал. Ярким примером использования данной уязвимости на практике служит троянец Android.Nimefas.1.origin, обнаруженный специалистами компании «Доктор Веб» в июле. Эта вредоносная программа представляла собой комплексную угрозу, направленную, в первую очередь, против китайских пользователей и способную выполнять поступающие от злоумышленников команды (например, осуществлять рассылку СМС или перехватывать входящие короткие сообщения, получать информацию о мобильном устройстве, контактах из телефонной книги пользователя и т. п.).

Вторая уязвимость - Extra Field - теоретически также позволяла внедрять в Android-приложения троянский функционал, для чего требовалась некоторая модификация структуры zip-архива: при добавлении в его служебное поле значения одного из оригинальных компонентов программы (в частности файла classes.dex) без трех первых байт с одновременным размещением на его месте модифицированной версии этого файла, последняя воспринималась операционной системой как легитимная и допускалась к установке. Несмотря на то, что потенциальное использование этой уязвимости ограничено размером dex-файла, который должен составлять не более 65533 байт, заинтересованные в атаке киберпреступники вполне могут без труда ей воспользоваться, взяв за основу безобидную программу или игру, имеющую соответствующего размера компонент.

Что же касается уязвимости Name Length Field, то для ее использования, как и в двух предыдущих случаях, аналогичным образом требуется внесение определенных изменений в структуру программного пакета, а также наличие внутри него двух файлов - исходного и модифицированного - имеющих одинаковое имя. Во время установки такого приложения оригинальный файл корректно считывается одним из компонентов ОС Android, однако в дальнейшем другой ее компонент обрабатывает только измененный файл, который ошибочно считается единственно верным.

Все apk-файлы, в которых используются эти и похожие программные ошибки, детектируются антивирусными средствами Dr.Web для Android как Exploit.APKDuplicateName.

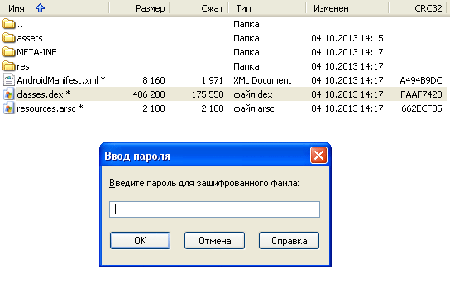

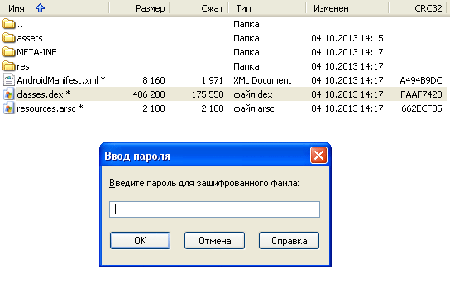

Еще одной обнаруженной в 2013 году потенциально опасной особенностью ОС Android стала возможность установки apk-пакетов, имеющих в своей структуре искусственно внесенный указатель на присутствие пароля для zip-архива. Наличие этого указателя не препятствовало установке приложения на некоторых версиях операционной системы, однако затрудняло сканирование антивирусными средствами, которые корректно обрабатывали такой программный пакет как защищенный паролем, что делало невозможным обнаружение известных вредоносных приложений. В частности, эта методика была использована создателями троянцаAndroid.Spy.40.origin, найденного специалистами компании «Доктор Веб» в октябре. Данная вредоносная программа предназначалась, главным образом, для перехвата входящих СМС-сообщений, однако могла также выполнять и некоторые другие функции. После внесения изменений в алгоритм работы антивирусных средств Dr.Web для Android подобные угрозы успешно детектируются.

Сокрытие вредоносной активности, противодействие анализу, обнаружению и удалению

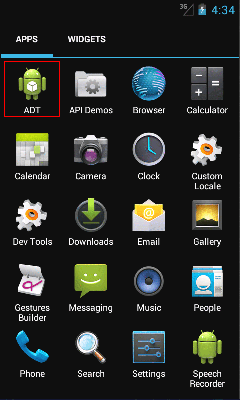

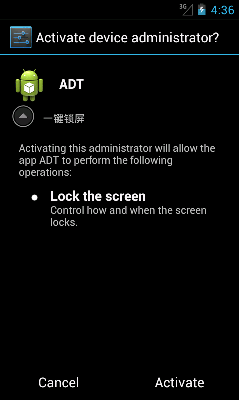

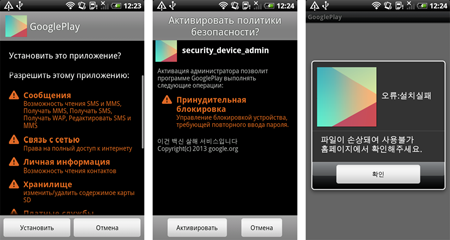

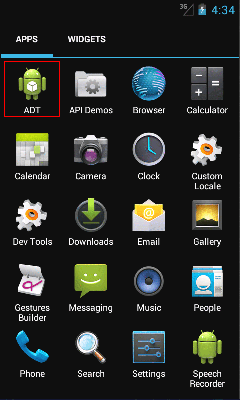

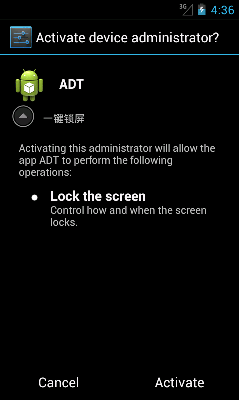

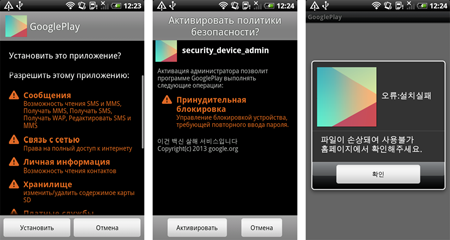

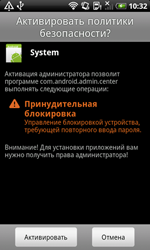

В 2013 году значительно увеличилось число случаев применения вирусописателями специальных приемов, затрудняющих проведение анализа вредоносных Android-приложений, а также усложняющих процесс их обнаружения и удаления на мобильных устройствах. В частности, одной из наиболее распространенных методик самозащиты в Android-троянцах стало использование стандартной системной функции администратора устройства, когда приложению даются расширенные полномочия, такие как возможность управления блокировкой экрана, запроса пароля при выходе из ждущего режима и даже выполнение сброса параметров к заводским установкам с потерей всех имеющихся данных. Главной причиной, по которой данная опция в последнее время так полюбилась киберпреступникам, стало то, что попытка стандартным способом удалить входящую в список администраторов вредоносную программу приводит к ошибке.

И если в общем случае такая ситуация не является проблемой для опытных пользователей - троянца всего лишь необходимо лишить соответствующих полномочий - то множество менее подкованных в техническом плане владельцев Android-устройств сталкивается с затруднениями по очистке мобильного устройства от инфекции. Подобный метод защиты встречается, например, в ряде троянцев-шпионов, а также у некоторых СМС-троянцев.

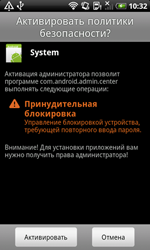

Однако в ряде случаев простого отключения полномочий администратора может быть недостаточно: иногда создатели вредоносных Android-приложений идут еще дальше и вносят в их функционал контроль активности данного режима, и если пользователь пытается его отключить, «хитрые» троянцы предпринимают попытки не допустить этого. Например, они могут препятствовать открытию системных настроек или выводить запрос на получение нужных прав до тех пор, пока пользователь не согласится это сделать.

Наиболее же ярко применение такой самозащиты проявилось в обнаруженном в начале лета 2013 года семействе вредоносных программ Android.Obad, способных отправлять СМС-сообщения на премиум-номера, а также загружать на мобильное устройство другие вредоносные приложения. Эти троянцы использовали привилегии функции администратора мобильного устройства, контролировали ее активность и одновременно с этим эксплуатировали ошибку операционной системы, которая позволяла им скрывать свое присутствие в соответствующем списке и значительно затрудняла их удаление.

Еще одной проблемой безопасности пользователей мобильных устройств становится растущее распространение на рынке коммерческих систем для защиты Android-приложений от декомпиляции, взлома и модификации, т. к. подобные механизмы могут быть использованы не только разработчиками легитимных программ, но также и создателями троянских приложений. В минувшем году специалистами компании «Доктор Веб» было выявлено несколько случаев применения таких систем в составе Android-троянцев, к которым относятся, например, вредоносные программы Android.Spy.67 и Android.Tempur.5.origin. Кроме того, вирусописателями по-прежнему весьма активно используется обфускация (запутывание) кода, затрудняющая анализ троянцев.

Антивирусные продукты Dr.Web для Android своевременно получают функциональные улучшения, необходимые для борьбы с угрозами, в которых применяется различные механизмы защиты, поэтому для пользователей компании «Доктор Веб» эти вредоносные программы не представляют опасности.

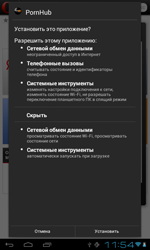

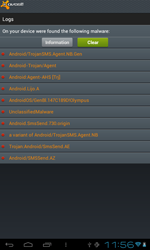

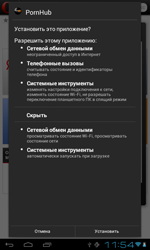

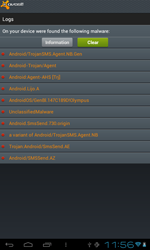

Поддельные антивирусы

За последние 12 месяцев существенно увеличилось количество новых представителей троянцев семействаAndroid.Fakealert - поддельных антивирусных средств, ложно сигнализирующих о наличии на мобильном устройстве различных угроз и предлагающих за определенную плату обезвредить их. В минувшем году объем записей в вирусной базе компании «Доктор Веб» для этих вредоносных приложений вырос в 5 раз, и их общее число составило 10 единиц. Наиболее заметной среди всех обнаруженных модификаций этих троянцев стал Android.Fakealert.10.origin, распространявшийся под видом приложения для просмотра видео категории «для взрослых». После запуска эта вредоносная программа имитировала внешний вид существующего в действительности антивируса и демонстрировала предупреждение о необходимости выполнить проверку мобильного устройства на наличие заражения. Найденные в дальнейшем «угрозы» тут же предлагалось обезвредить, купив для этого якобы полную версию программы.

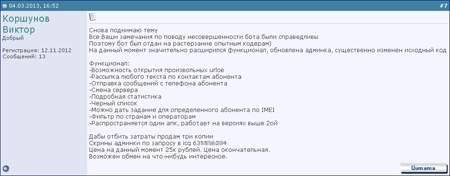

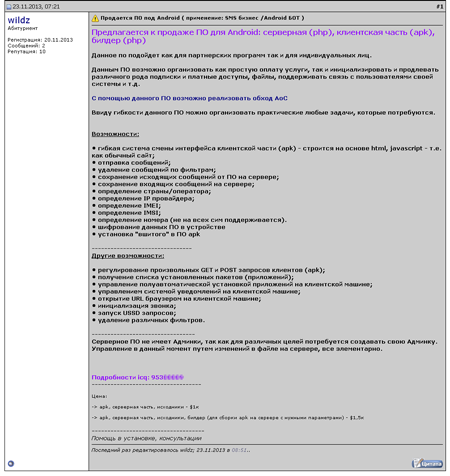

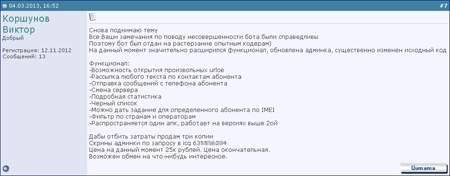

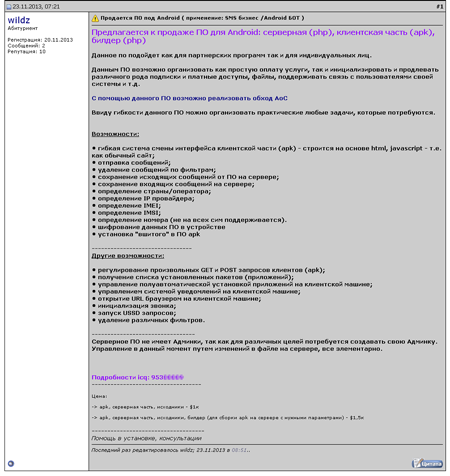

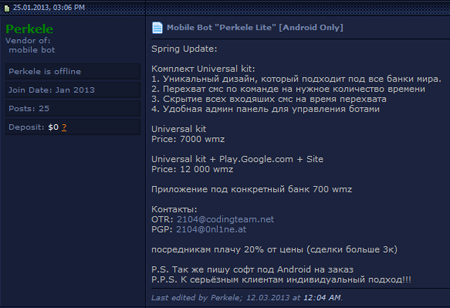

Киберкриминальные услуги: троянцы на заказ и специализированные хакерские утилиты

В 2013 году весьма активно продолжил развиваться рынок мобильных киберкриминальных услуг, начавший постепенно формироваться еще в позапрошлом году. В настоящее время одну из лидирующих позиций среди наиболее распространенных нелегальных сервисов занимает создание и продажа различных СМС-троянцев, принадлежащих к семействам Android.SmsSend и Android.SmsBot. Их авторы зачастую предлагают своим клиентам не только сами вредоносные приложения, но и сопутствующие им готовые решения в виде удаленных панелей управления, а также программных средств для построения вредоносных сетей и партнерских программ. Цены на данные услуги варьируются от нескольких сотен до нескольких тысяч долларов.

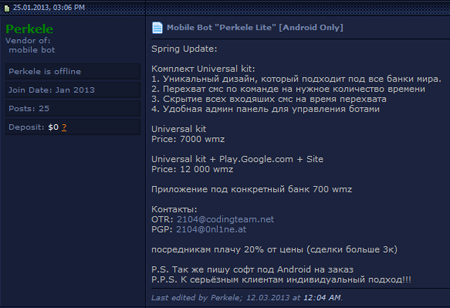

Однако более серьезную угрозу представляют появившиеся в 2013 году предложения по реализации банковских троянцев, нацеленных на пользователей целого ряда стран. Ярким примером такой теневой услуги является начавшаяся в январе продажа троянца под названием Perkele, способного имитировать внешний вид официальных приложений «банк-клиент» и красть конфиденциальную информацию пользователей - например, СМС-сообщения. Различные модификации этой вредоносной программы детектируются антивирусом Dr.Web как представители семейства Android.SmsSpy.

Благодаря ограниченным объемам продаж копий троянца, а также его возможности атаковать пользователей почти 70 крупнейших кредитных организаций мира, Perkele мог с успехом применяться для осуществления высокоэффективных таргетированных атак, в результате которых пострадавшие клиенты могли понести существенные финансовые потери.

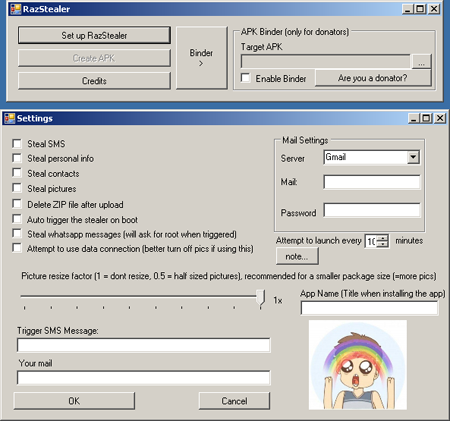

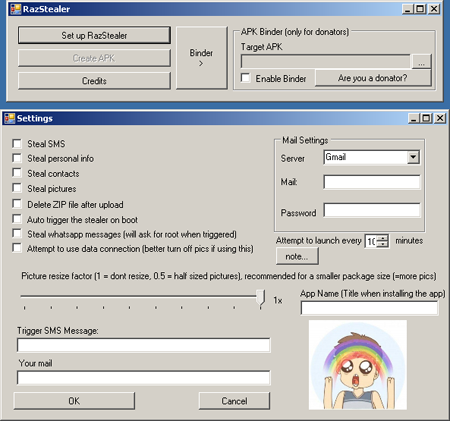

Не менее привлекательными для интернет-преступников должны выглядеть сервисы, связанные с незаконным получением более широкого спектра конфиденциальных сведений пользователей мобильных Android-устройств. Хорошим примером этого может служить появление специализированных программ, позволяющих встраивать троянский функционал в любое Android-приложение или игру. В частности, в июле специалистами компании было зафиксировано два таких «продукта»: Tool.Androrat и Tool.Raziel. Первая утилита для своей работы использовала исходный код свободно распространяющегося приложения для удаленного доступа и управления AndroRat, которое известно с 2012 года и детектируется антивирусом Dr.Web какProgram.Androrat.1.origin. Что же касается второй, то ее автор применяет самостоятельно разработанную им троянскую программу-шпиона, которая может быть либо встроена в Android-приложения, либо скомпилирована в самостоятельный apk-пакет. Данная вредоносная программа добавлена в вирусную базу под именемAndroid.Raziel.1.origin.

Особенностью этих утилит является то, что они отличаются относительной легкостью и простотой использования, что ведет к возможности создания троянских Android-приложений людьми, весьма далекими от познаний в программировании. Это существенно расширяет круг их потенциальных пользователей, и, соответственно, жертв.

Интересные и необычные угрозы

Среди множества примитивных в плане функционала троянских приложений для ОС Android в 2013 году можно было встретить и несколько нестандартных вредоносных программ. Например, одна из модификаций троянца-шпиона Android.EmailSpy.2.origin после удачной отправки злоумышленникам сведений из телефонной книги пользователя могла показать оскорбляющее его изображение, демонстрируя тем самым презрительное отношение авторов троянца к своей жертве.

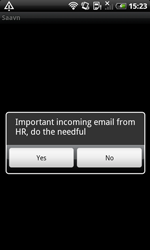

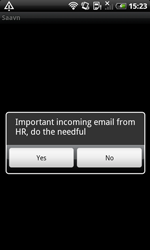

Весьма оригинальным можно считать индийского троянца Android.Biggboss, обнаруженного в марте. Эта вредоносная программа распространялась на различных сайтах-сборниках ПО в модифицированных злоумышленниками приложениях и, будучи установленной на мобильном устройстве, при запуске ОС демонстрировала диалоговое окно, в котором говорилось о получении важного сообщения из некоего отдела кадров. В случае согласия пользователя просмотреть это «сообщение» троянец загружал в браузере веб-страницу, содержащую обращение от отдела кадров мифической компании TATA India Limited, не имеющей никакого отношения к настоящей корпорации TATA. Наряду с заманчивым описанием потенциальной должности обращение содержало призыв перевести определенную денежную сумму на банковский счет мошенников с целью гарантировать кандидату получение вакантного места.

Улучшения, вносимые в операционную систему Android от версии к версии, увеличивают ее надежность и безопасность, однако время от времени в ней все же обнаруживаются те или иные уязвимости, позволяющие киберпреступникам проводить различные атаки, в том числе с применением вредоносных программ. И если в 2012 году не было зафиксировано появление критических уязвимостей или сколь-нибудь серьезных инцидентов с участием использующих их троянских приложений, то за последние 12 месяцев было выявлено сразу несколько программных ошибок, которые могли позволить злоумышленникам обойти встроенные механизмы защиты платформы Android и увеличить эффективность распространения Android-троянцев. В частности, наиболее заметные уязвимости, получившие название Master Key (#8219321), Extra Field (#9695860) и Name Length Field (#9950697), позволяли выполнить модификацию программных пакетов таким образом, что при внесении в них вредоносного функционала целостность их криптографической подписи не нарушалась, и во время установки они рассматривались ОС Android как немодифицированные.

Примечательно, что найденные ошибки основывались на некорректных методах интерпретации и обработки операционной системой определенных особенностей формата zip-файлов - архивных пакетов, составляющих основу для Android-приложений и содержащих все их компоненты. В случае с Master Key это выражалось в возможности разместить внутри apk-файла (zip-архива, имеющего расширение «.apk») двух файловых объектов, имеющих одинаковое имя и располагающихся в одном подкаталоге. В результате во время установки измененного таким образом приложения система безопасности Android игнорировала исходный файл и принимала внедренный дубликат за оригинал. Ярким примером использования данной уязвимости на практике служит троянец Android.Nimefas.1.origin, обнаруженный специалистами компании «Доктор Веб» в июле. Эта вредоносная программа представляла собой комплексную угрозу, направленную, в первую очередь, против китайских пользователей и способную выполнять поступающие от злоумышленников команды (например, осуществлять рассылку СМС или перехватывать входящие короткие сообщения, получать информацию о мобильном устройстве, контактах из телефонной книги пользователя и т. п.).

Вторая уязвимость - Extra Field - теоретически также позволяла внедрять в Android-приложения троянский функционал, для чего требовалась некоторая модификация структуры zip-архива: при добавлении в его служебное поле значения одного из оригинальных компонентов программы (в частности файла classes.dex) без трех первых байт с одновременным размещением на его месте модифицированной версии этого файла, последняя воспринималась операционной системой как легитимная и допускалась к установке. Несмотря на то, что потенциальное использование этой уязвимости ограничено размером dex-файла, который должен составлять не более 65533 байт, заинтересованные в атаке киберпреступники вполне могут без труда ей воспользоваться, взяв за основу безобидную программу или игру, имеющую соответствующего размера компонент.

Что же касается уязвимости Name Length Field, то для ее использования, как и в двух предыдущих случаях, аналогичным образом требуется внесение определенных изменений в структуру программного пакета, а также наличие внутри него двух файлов - исходного и модифицированного - имеющих одинаковое имя. Во время установки такого приложения оригинальный файл корректно считывается одним из компонентов ОС Android, однако в дальнейшем другой ее компонент обрабатывает только измененный файл, который ошибочно считается единственно верным.

Все apk-файлы, в которых используются эти и похожие программные ошибки, детектируются антивирусными средствами Dr.Web для Android как Exploit.APKDuplicateName.

Еще одной обнаруженной в 2013 году потенциально опасной особенностью ОС Android стала возможность установки apk-пакетов, имеющих в своей структуре искусственно внесенный указатель на присутствие пароля для zip-архива. Наличие этого указателя не препятствовало установке приложения на некоторых версиях операционной системы, однако затрудняло сканирование антивирусными средствами, которые корректно обрабатывали такой программный пакет как защищенный паролем, что делало невозможным обнаружение известных вредоносных приложений. В частности, эта методика была использована создателями троянцаAndroid.Spy.40.origin, найденного специалистами компании «Доктор Веб» в октябре. Данная вредоносная программа предназначалась, главным образом, для перехвата входящих СМС-сообщений, однако могла также выполнять и некоторые другие функции. После внесения изменений в алгоритм работы антивирусных средств Dr.Web для Android подобные угрозы успешно детектируются.

Сокрытие вредоносной активности, противодействие анализу, обнаружению и удалению

В 2013 году значительно увеличилось число случаев применения вирусописателями специальных приемов, затрудняющих проведение анализа вредоносных Android-приложений, а также усложняющих процесс их обнаружения и удаления на мобильных устройствах. В частности, одной из наиболее распространенных методик самозащиты в Android-троянцах стало использование стандартной системной функции администратора устройства, когда приложению даются расширенные полномочия, такие как возможность управления блокировкой экрана, запроса пароля при выходе из ждущего режима и даже выполнение сброса параметров к заводским установкам с потерей всех имеющихся данных. Главной причиной, по которой данная опция в последнее время так полюбилась киберпреступникам, стало то, что попытка стандартным способом удалить входящую в список администраторов вредоносную программу приводит к ошибке.

И если в общем случае такая ситуация не является проблемой для опытных пользователей - троянца всего лишь необходимо лишить соответствующих полномочий - то множество менее подкованных в техническом плане владельцев Android-устройств сталкивается с затруднениями по очистке мобильного устройства от инфекции. Подобный метод защиты встречается, например, в ряде троянцев-шпионов, а также у некоторых СМС-троянцев.

Однако в ряде случаев простого отключения полномочий администратора может быть недостаточно: иногда создатели вредоносных Android-приложений идут еще дальше и вносят в их функционал контроль активности данного режима, и если пользователь пытается его отключить, «хитрые» троянцы предпринимают попытки не допустить этого. Например, они могут препятствовать открытию системных настроек или выводить запрос на получение нужных прав до тех пор, пока пользователь не согласится это сделать.

Наиболее же ярко применение такой самозащиты проявилось в обнаруженном в начале лета 2013 года семействе вредоносных программ Android.Obad, способных отправлять СМС-сообщения на премиум-номера, а также загружать на мобильное устройство другие вредоносные приложения. Эти троянцы использовали привилегии функции администратора мобильного устройства, контролировали ее активность и одновременно с этим эксплуатировали ошибку операционной системы, которая позволяла им скрывать свое присутствие в соответствующем списке и значительно затрудняла их удаление.

Еще одной проблемой безопасности пользователей мобильных устройств становится растущее распространение на рынке коммерческих систем для защиты Android-приложений от декомпиляции, взлома и модификации, т. к. подобные механизмы могут быть использованы не только разработчиками легитимных программ, но также и создателями троянских приложений. В минувшем году специалистами компании «Доктор Веб» было выявлено несколько случаев применения таких систем в составе Android-троянцев, к которым относятся, например, вредоносные программы Android.Spy.67 и Android.Tempur.5.origin. Кроме того, вирусописателями по-прежнему весьма активно используется обфускация (запутывание) кода, затрудняющая анализ троянцев.

Антивирусные продукты Dr.Web для Android своевременно получают функциональные улучшения, необходимые для борьбы с угрозами, в которых применяется различные механизмы защиты, поэтому для пользователей компании «Доктор Веб» эти вредоносные программы не представляют опасности.

Поддельные антивирусы

За последние 12 месяцев существенно увеличилось количество новых представителей троянцев семействаAndroid.Fakealert - поддельных антивирусных средств, ложно сигнализирующих о наличии на мобильном устройстве различных угроз и предлагающих за определенную плату обезвредить их. В минувшем году объем записей в вирусной базе компании «Доктор Веб» для этих вредоносных приложений вырос в 5 раз, и их общее число составило 10 единиц. Наиболее заметной среди всех обнаруженных модификаций этих троянцев стал Android.Fakealert.10.origin, распространявшийся под видом приложения для просмотра видео категории «для взрослых». После запуска эта вредоносная программа имитировала внешний вид существующего в действительности антивируса и демонстрировала предупреждение о необходимости выполнить проверку мобильного устройства на наличие заражения. Найденные в дальнейшем «угрозы» тут же предлагалось обезвредить, купив для этого якобы полную версию программы.

Киберкриминальные услуги: троянцы на заказ и специализированные хакерские утилиты

В 2013 году весьма активно продолжил развиваться рынок мобильных киберкриминальных услуг, начавший постепенно формироваться еще в позапрошлом году. В настоящее время одну из лидирующих позиций среди наиболее распространенных нелегальных сервисов занимает создание и продажа различных СМС-троянцев, принадлежащих к семействам Android.SmsSend и Android.SmsBot. Их авторы зачастую предлагают своим клиентам не только сами вредоносные приложения, но и сопутствующие им готовые решения в виде удаленных панелей управления, а также программных средств для построения вредоносных сетей и партнерских программ. Цены на данные услуги варьируются от нескольких сотен до нескольких тысяч долларов.

Однако более серьезную угрозу представляют появившиеся в 2013 году предложения по реализации банковских троянцев, нацеленных на пользователей целого ряда стран. Ярким примером такой теневой услуги является начавшаяся в январе продажа троянца под названием Perkele, способного имитировать внешний вид официальных приложений «банк-клиент» и красть конфиденциальную информацию пользователей - например, СМС-сообщения. Различные модификации этой вредоносной программы детектируются антивирусом Dr.Web как представители семейства Android.SmsSpy.

Благодаря ограниченным объемам продаж копий троянца, а также его возможности атаковать пользователей почти 70 крупнейших кредитных организаций мира, Perkele мог с успехом применяться для осуществления высокоэффективных таргетированных атак, в результате которых пострадавшие клиенты могли понести существенные финансовые потери.

Не менее привлекательными для интернет-преступников должны выглядеть сервисы, связанные с незаконным получением более широкого спектра конфиденциальных сведений пользователей мобильных Android-устройств. Хорошим примером этого может служить появление специализированных программ, позволяющих встраивать троянский функционал в любое Android-приложение или игру. В частности, в июле специалистами компании было зафиксировано два таких «продукта»: Tool.Androrat и Tool.Raziel. Первая утилита для своей работы использовала исходный код свободно распространяющегося приложения для удаленного доступа и управления AndroRat, которое известно с 2012 года и детектируется антивирусом Dr.Web какProgram.Androrat.1.origin. Что же касается второй, то ее автор применяет самостоятельно разработанную им троянскую программу-шпиона, которая может быть либо встроена в Android-приложения, либо скомпилирована в самостоятельный apk-пакет. Данная вредоносная программа добавлена в вирусную базу под именемAndroid.Raziel.1.origin.

Особенностью этих утилит является то, что они отличаются относительной легкостью и простотой использования, что ведет к возможности создания троянских Android-приложений людьми, весьма далекими от познаний в программировании. Это существенно расширяет круг их потенциальных пользователей, и, соответственно, жертв.

Интересные и необычные угрозы

Среди множества примитивных в плане функционала троянских приложений для ОС Android в 2013 году можно было встретить и несколько нестандартных вредоносных программ. Например, одна из модификаций троянца-шпиона Android.EmailSpy.2.origin после удачной отправки злоумышленникам сведений из телефонной книги пользователя могла показать оскорбляющее его изображение, демонстрируя тем самым презрительное отношение авторов троянца к своей жертве.

Весьма оригинальным можно считать индийского троянца Android.Biggboss, обнаруженного в марте. Эта вредоносная программа распространялась на различных сайтах-сборниках ПО в модифицированных злоумышленниками приложениях и, будучи установленной на мобильном устройстве, при запуске ОС демонстрировала диалоговое окно, в котором говорилось о получении важного сообщения из некоего отдела кадров. В случае согласия пользователя просмотреть это «сообщение» троянец загружал в браузере веб-страницу, содержащую обращение от отдела кадров мифической компании TATA India Limited, не имеющей никакого отношения к настоящей корпорации TATA. Наряду с заманчивым описанием потенциальной должности обращение содержало призыв перевести определенную денежную сумму на банковский счет мошенников с целью гарантировать кандидату получение вакантного места.