Вирус-шифровальщик VAULT

14:02 31.10.2018

Вирус-шифровальщик VAULT

У красавчиков-хакеров всё так же как и в любом другом серьёзном бизнесе, поставлено на поток. Есть форумы, инструкции, счета для перевода денег, обменники криптовалюты и прочие дела. Для полноты картины не хватает акций типа "Приведи и зашифруй друга!" или расшифруй 2 компа - третий в подарок. И всё это было бы смешно, если бы не было так грустно. Порно-баннеры от вирусов типа WinLock уже почти отошли в прошлое и на смену им пришли совершенно легальные программы шифрования используемые тысячами людей ежедневно. И могу вас уверить в моих случаях не помог ни один антивирус и ни одна антивирусная лаборатория. То есть через несколько дней сигнатуры всех известных антивирусов, конечно, пополнились и этими вирусом и Касперский, Компания ESET, DrWeb начали подозревать что-то (но было уже поздно), но поменять структуру вируса-шифровальщика хакерам ничего не стоит и прислать вам на рабочую почту "письмо счастья" с ним во вложении. У моих клиентов всё примерно проходило по одной схеме.

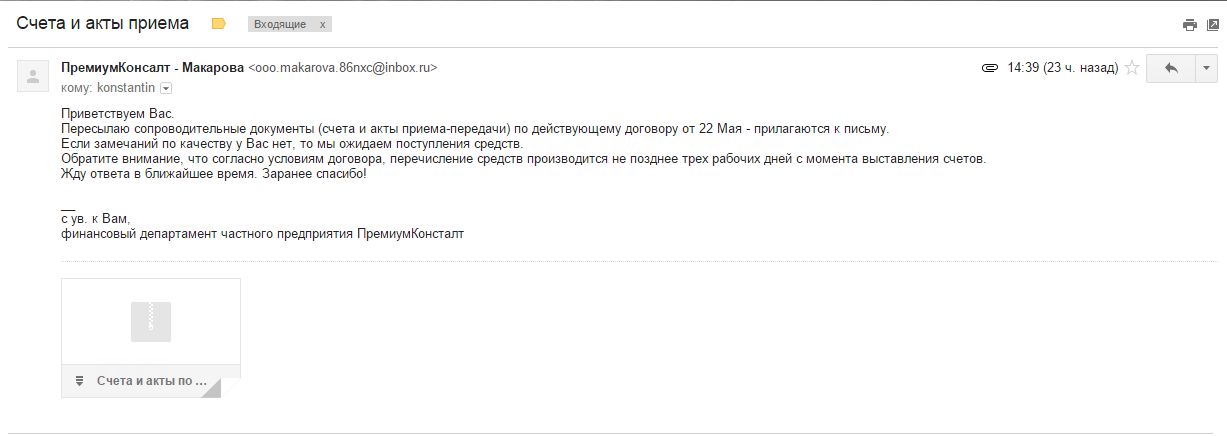

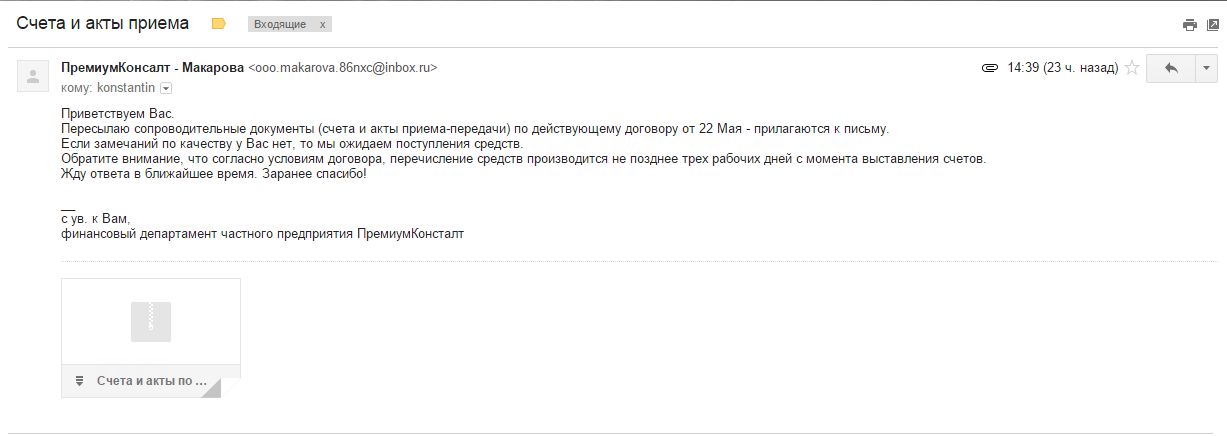

На почту приходило письмо примерно такого содержания:

Во вложении был файл Счета и акты по соглашению.zip

Такой файл почти любой директор или бухгалтер откроет автоматически. Ещё бывают варианты с письмами от судебных приставов с гербом внутри письма (для пущей убедительности) и подставным адресом какого нибудь районного суда вашего города и т п. В общем полная имитация рабочей переписки. Бывает и так что письмо приходит действительно с уже заражённого компьютера одного из ваших коллег.

Если открыть архив то там мы увидит файл javascript с раширением .js

Внутри файла всё хорошо обфусцировано и код частично закодирован с помощью base64 и с первого взгляда неясно что именно делает этот скрипт. К сожалению, в системах Windows XP/7 исполнение javascript, wsh, vbs кода по умолчанию разрешено благодаря встроенному в "окошки" Windows Script Host, да еще небезопасно настроенному. С выходом Windows 10 ситуация немного улучшилась. Но после некоторой расшифровки кода вируса многое становится ясно, хоть от этого пострадавшим и не легче. В моём случае cкрипт лез на сайт meetfeli.net и качал всем известную консольную бесплатную утилиту PGP.exe и ещё пару дополнительных скриптов причём они выглядят как безобидные css-файлы. Например скрипт скачивает файлы design.css и style.css которые на самом деле являются дополнительными скриптами и программами для работы вируса. После этого вирус переименовывает скачанные файлы в cmd и exe и начинается процесс шифрования пользовательских файлов. Вирус действует довольно избирательно, анализируя количество файлов вообще на компьютере, потом выбирает массовые скопления например DOC или XLS файлов и шифрует в первую очередь их. Причём чтобы пользователь потом не сумел восстановить удалённые файлы с помощью различных программ типа R-STUDIO или EasyRecovery вирус скачивает всем известную бесплатную консольную утилиту sdelete.exe и создав зашифрованную копию файла, стирает существующую с помощью sdelete навсегда без возможности восстановления. Процесс этот довольно долгий и конечно ресурсозатратный. И лучшей рекомендацией будет (если вы осознали что шифровальщик уже орудует у вас на компьютере) - немедленно выключить компьютер(ы) и вызвать адекватного специалиста. Итак в моём случае для шифровки использовался стойкий ключ RSA-1024.

Ясно конечно, что любой антивирус должен визжать как ошпаренная свинья при пересылке скриптов, но он почему-то хранил молчание. На Mail.ru например не визжал, хотя гордо красуется там логотип Касперыча. Визжать стал через пару дней, когда очевидно количество жалоб от пользователей достигло критического объёма. Всё время хочу спросить, где же была эвристика? Где анализатор полиморфного кода? Где система предотвращения от неизвестных угроз?

Шифровальщик VAULT распространяется через электронную почту в виде JS-файлов.

Существует два варианта: "мелкий" скрипт и "большой". Мелкий качает компоненты через интернет, большой все свое носит с собой.

С этими вирусами самое надёжное - файлы интерпретаторов windows script host стереть (cscript.exe, wscript.exe), а их расширения назначить блокноту (js, vbs, wsf).

Расшифровка крайне маловероятна. В общем случае она может быть только у авторов трояна, а может и не быть. Dr.Web может проверить есть ли шансы на расшифровку в конкретно вашем случае без обращения к авторам трояна. Для этого нужно обращаться в техподдержку с лицензией.

Для шифрования используется GPG. В нем используется криптография с открытым ключом.

Профилактика: резервное копирование. Вместо антивируса я бы советовал настраивать политики ограниченного запуска программ или устанавливать хорошую утилиту CryptoPrevent. К счастью, авторы оставили её базовый функционал бесплатным. В ней, в принципе, достаточно применить профиль Default и перезагрузиться. Это запретит выполнение любых подозрительных исполняемых файлов.

Вот такая история. Будьте внимательны. Берегите данные. Бэкапьтесь чаще!

read more at Константин Лимонов

rss2lj

Вирус-шифровальщик VAULT

У красавчиков-хакеров всё так же как и в любом другом серьёзном бизнесе, поставлено на поток. Есть форумы, инструкции, счета для перевода денег, обменники криптовалюты и прочие дела. Для полноты картины не хватает акций типа "Приведи и зашифруй друга!" или расшифруй 2 компа - третий в подарок. И всё это было бы смешно, если бы не было так грустно. Порно-баннеры от вирусов типа WinLock уже почти отошли в прошлое и на смену им пришли совершенно легальные программы шифрования используемые тысячами людей ежедневно. И могу вас уверить в моих случаях не помог ни один антивирус и ни одна антивирусная лаборатория. То есть через несколько дней сигнатуры всех известных антивирусов, конечно, пополнились и этими вирусом и Касперский, Компания ESET, DrWeb начали подозревать что-то (но было уже поздно), но поменять структуру вируса-шифровальщика хакерам ничего не стоит и прислать вам на рабочую почту "письмо счастья" с ним во вложении. У моих клиентов всё примерно проходило по одной схеме.

На почту приходило письмо примерно такого содержания:

Во вложении был файл Счета и акты по соглашению.zip

Такой файл почти любой директор или бухгалтер откроет автоматически. Ещё бывают варианты с письмами от судебных приставов с гербом внутри письма (для пущей убедительности) и подставным адресом какого нибудь районного суда вашего города и т п. В общем полная имитация рабочей переписки. Бывает и так что письмо приходит действительно с уже заражённого компьютера одного из ваших коллег.

Если открыть архив то там мы увидит файл javascript с раширением .js

Внутри файла всё хорошо обфусцировано и код частично закодирован с помощью base64 и с первого взгляда неясно что именно делает этот скрипт. К сожалению, в системах Windows XP/7 исполнение javascript, wsh, vbs кода по умолчанию разрешено благодаря встроенному в "окошки" Windows Script Host, да еще небезопасно настроенному. С выходом Windows 10 ситуация немного улучшилась. Но после некоторой расшифровки кода вируса многое становится ясно, хоть от этого пострадавшим и не легче. В моём случае cкрипт лез на сайт meetfeli.net и качал всем известную консольную бесплатную утилиту PGP.exe и ещё пару дополнительных скриптов причём они выглядят как безобидные css-файлы. Например скрипт скачивает файлы design.css и style.css которые на самом деле являются дополнительными скриптами и программами для работы вируса. После этого вирус переименовывает скачанные файлы в cmd и exe и начинается процесс шифрования пользовательских файлов. Вирус действует довольно избирательно, анализируя количество файлов вообще на компьютере, потом выбирает массовые скопления например DOC или XLS файлов и шифрует в первую очередь их. Причём чтобы пользователь потом не сумел восстановить удалённые файлы с помощью различных программ типа R-STUDIO или EasyRecovery вирус скачивает всем известную бесплатную консольную утилиту sdelete.exe и создав зашифрованную копию файла, стирает существующую с помощью sdelete навсегда без возможности восстановления. Процесс этот довольно долгий и конечно ресурсозатратный. И лучшей рекомендацией будет (если вы осознали что шифровальщик уже орудует у вас на компьютере) - немедленно выключить компьютер(ы) и вызвать адекватного специалиста. Итак в моём случае для шифровки использовался стойкий ключ RSA-1024.

Ясно конечно, что любой антивирус должен визжать как ошпаренная свинья при пересылке скриптов, но он почему-то хранил молчание. На Mail.ru например не визжал, хотя гордо красуется там логотип Касперыча. Визжать стал через пару дней, когда очевидно количество жалоб от пользователей достигло критического объёма. Всё время хочу спросить, где же была эвристика? Где анализатор полиморфного кода? Где система предотвращения от неизвестных угроз?

Шифровальщик VAULT распространяется через электронную почту в виде JS-файлов.

Существует два варианта: "мелкий" скрипт и "большой". Мелкий качает компоненты через интернет, большой все свое носит с собой.

С этими вирусами самое надёжное - файлы интерпретаторов windows script host стереть (cscript.exe, wscript.exe), а их расширения назначить блокноту (js, vbs, wsf).

Расшифровка крайне маловероятна. В общем случае она может быть только у авторов трояна, а может и не быть. Dr.Web может проверить есть ли шансы на расшифровку в конкретно вашем случае без обращения к авторам трояна. Для этого нужно обращаться в техподдержку с лицензией.

Для шифрования используется GPG. В нем используется криптография с открытым ключом.

Профилактика: резервное копирование. Вместо антивируса я бы советовал настраивать политики ограниченного запуска программ или устанавливать хорошую утилиту CryptoPrevent. К счастью, авторы оставили её базовый функционал бесплатным. В ней, в принципе, достаточно применить профиль Default и перезагрузиться. Это запретит выполнение любых подозрительных исполняемых файлов.

Вот такая история. Будьте внимательны. Берегите данные. Бэкапьтесь чаще!

read more at Константин Лимонов

rss2lj